QUELLES SONT LES TECHNIQUES DE PIRATAGE INFORMATIQUE ?

L'utilisation d'Internet est loin d'être sûre. Même si les internautes sont largement conscients de ce sujet, ils restent vulnérables aux attaques numériques. Les pirates utilisent différentes techniques pour atteindre leurs objectifs. Qu'il s'agisse de vol de données ou de contrôle à distance de terminaux ou de serveurs, le piratage est un fléau qui peut être combattu si vous le connaissez bien.

Le piratage à distance.

Pour une entreprise ou un particulier, il est difficile de lutter seul contre les cyberattaques. Il est donc courant de recourir aux services d'un prestataire tel que Titan-informatique.fr pour mettre en place une stratégie de protection efficace. Son aide est inestimable pour vous protéger contre les attaques comme celles qui se produisent via internet. Comme son nom l'indique, une attaque à distance permet le contrôle à distance d'un ordinateur. Si la prise de contrôl à distance s'avère pratique pour diverses opérations, notamment la maintenance ou la configuration d'une machine distante, son utilisation peut être redirigée vers le piratage. Les pirates opportunistes ont la possibilité de profiter d'une faille de sécurité comme port ouvert pour lancer leur attaque.

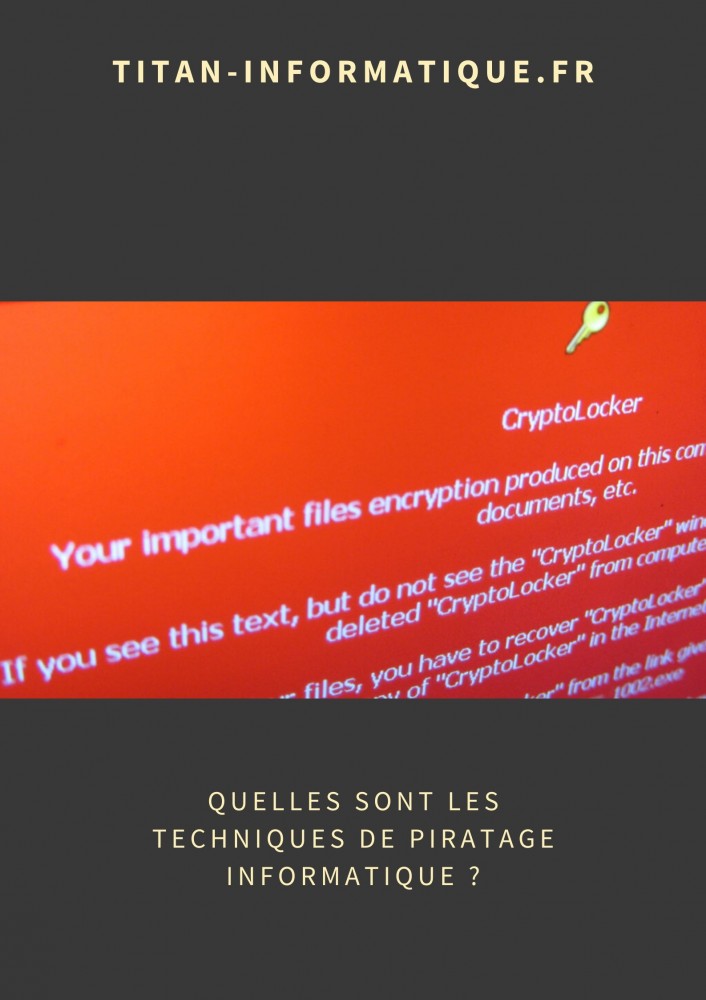

Lorsqu'ils sont associés à un accès administrateur, les pirates informatiques sont libres de lancer un large éventail d'attaques. Ils peuvent désactiver le logiciel de sécurité sur le point d'accès de la machine ou supprimer les sauvegardes de fichiers Windows avant d'exécuter le rançongiciel. Pour des informations pratiques sur la cybersécurité, visitez le site Titan-informatique.fr.

L'hameçonnage.

Le phishing/hameçonnage est l'une des méthodes de piratage les plus courantes. Cela implique d'utiliser des e-mails de phishing soigneusement conçus pour inciter une victime à ouvrir une pièce jointe ou à cliquer sur un lien contenant un fichier malveillant.

Ce fichier peut être dans plusieurs formats différents, y compris PDF, ZIP ou Word. Par exemple, dans le cas d'un document Word, tout démarre lorsque l'utilisateur est invité à activer les macros à l'ouverture du document. Cela permet au pirate d'exécuter un script qui télécharge et exécute un fichier exécutable malveillant (EXE) à partir d'un serveur Web distant. EXE inclut les fonctionnalités nécessaires pour crypter les données sur la machine victime de ce piratage.

Une fois les données cryptées et le rançongiciel installé sur une machine, les variantes les plus avancées du logiciel se propagent aux autres machines du réseau (PC et serveurs). Il suffit d'une seule personne pour ouvrir naïvement une pièce jointe d'e-mail de phishing pour qu'une organisation entière soit infectée.

Infection par un site compromis.

Une autre forme de piratage dont il faut être conscient est le téléchargement en arrière plan. Il s'agit de téléchargements malveillants qui se produisent à l'insu de l'utilisateur lors de la visite d'un site Web compromis.

Cette technique de piratage consiste à lancer un téléchargement en tirant parti des vulnérabilités connues des logiciels ou des sites Web. Les pirates utilisent ces vulnérabilités, soit pour intégrer du code malveillant dans un site, soit pour rediriger la victime vers un autre site qu'ils contrôlent et qui est hébergé comme un «ensemble d'exploits». Les kits d'utilisation permettent aux pirates d'identifier des vulnérabilités spécifiques dans l'appareil et d'exécuter du code en arrière-plan sans intervention de l'utilisateur. Cette forme de piratage est l'une des plus insidieuses.

Piratage informatique à l'aide d'une clé USB.

Le point de départ pour les logiciels malveillants peut simplement être une clé USB. Vous connectez à votre ordinateur une clé USB que vous avez trouvée dans votre boîte aux lettres ou que vous avez trouvée dans un lieu public. Vous remarquez que l'appareil n'est pas reconnu par votre machine et que vous le retirez simplement en pensant qu'il ne fonctionne pas. Cependant, quelques jours ou semaines plus tard, vous constaterez que quelqu'un d'autre a pris le contrôle de votre compte Facebook ou que la sécurité de votre compte bancaire a été compromise. Mais comment fonctionne le piratage informatique avec une clé USB? Le principe est assez simple. Une fois connecté, l'appareil est reconnu comme un clavier par l'ordinateur afin qu'il puisse contourner la sécurité système et antivirus. Les commandes commencent à s'exécuter en arrière-plan et peuvent entraîner diverses actions, le vol de vos informations personnelles, le cryptage de vos données, des plantages sur votre ordinateur, etc. Les mobiles varient et dépendent des motivations du pirate.

Ces différentes techniques prouvent l'ingéniosité des cybercriminels et incitent à plus de vigilance. Pour être efficace, la cybersécurité doit être pensée non seulement au niveau matériel et système, mais également en tenant compte du paramètre humain.